Access Control: Zugriffsrechte auf Dokumente verwalten.

Erfahre, was es mit dem Begriff Zugriffskontrolle auf sich hat und wie du deine Daten über die Zugriffskontrolle verwaltest.

ZUM ABSCHNITT SPRINGEN

Was versteht man unter Zugriffskontrolle: eine Definition.

Zugriffsrechte: die Begrifflichkeiten.

Welche Arten der Zugriffskontrolle gibt es?

Zugriffskontrolle von Dokumenten mit Adobe verwalten.

Was versteht man unter Zugriffskontrolle: eine Definition.

Die Access Control – auch Zugriffskontrolle genannt – ist ein Sicherheitsverfahren zur Überwachung und Steuerung von Ressourcen, Dokumenten, Systemen und Netzwerken. Bei der Zugriffskontrolle kannst du also regulieren, wer eine bestimmte Ressource in einer Umgebung verwenden oder einsehen kann. Ziel der Zugriffskontrolle ist die Sicherstellung von Integrität, Vertraulichkeit und Sicherheit von Daten und Informationen. Sie bildet damit eine wichtige Grundlage in der Information Rights Management und der Dokumentensicherheit.

Zugriffsrechte: die Begrifflichkeiten.

Bevor wir näher auf verschiedene Varianten der Zugriffskontrolle eingehen, wollen wir zunächst auf verschiedene Begrifflichkeiten der Zugangsverwaltung eingehen, denn Schlagworte wie Zugangskontrolle, Zugriffskontrolle, Authentifizierung und Autorisierung sind wichtige Begriffe, die bei der Access Control von Dokumenten eine Rolle spielen.

Zugangskontrolle vs. Zugriffskontrolle: die Unterschiede.

In IT-Umgebungen kommen Zugangskontrolle und Zugriffskontrolle meist in Kombination zum Einsatz. Die Zugangskontrolle kontrolliert den physischen Zutritt von Personen zu einem geschützten Bereich, während die Zugriffskontrolle die Interaktion unbefugter Personen mit Daten und Informationen verhindert.

Für die Verwaltung der Zugriffskontrolle kommen meist so genannte Access-Control-Richtlinien zum Einsatz, die festlegen, welche Personen Zugriff auf Ressourcen erhalten. Maßnahmen zur Zugriffskontrolle können etwa das Absichern von WLAN-Zugängen, das Sperren eines Computers per Bildschirmschoner mit Passwortschutz oder die eingeschränkte Freigabe von Dokumenten für eine bestimmte Personengruppe sein.

Authentifizierung vs. Autorisierung: die Unterschiede.

Weitere zentrale Begriffe in der Zugriffskontrolle von Informationen sind die Authentifizierung und Autorisierung. Während bei einer Authentifizierung ein*e Nutzer*in bestätigt, die vorgegebene Person zu sein, bezeichnet die Autorisierung den Prozess, der die Zugriffsebene für alle Nutzer*innen festlegt.

Wenn sich beispielsweise eine Person in einem E-Mail-Konto anmeldet, verifiziert sie sich über einen Anmeldenamen und ein Passwort, das nur sie selbst kennt. Die E-Mail-Software nutzt diese Zugangsdaten zur Authentifizierung. Mit folgenden Faktoren kann eine Authentifizierung erfolgen:

- Passwort: Die Kombination von Benutzername und Passwort sind nach wie vor die häufigste Art für die Authentifizierung.

- Einmal-PIN: Diese ist nur für eine einmalige Verwendung oder Transaktion gültig.

- Biometrischen Daten: Authentifizierung über Fingerabdruck oder einen Gesichts-Scan.

- Apps zur Authentifizierung: Die Authentifizierung erfolgt über Sicherheitscodes, die über eine App generiert werden.

Viele Banken oder Behörden fordern inzwischen sogar eine Zwei-Faktor-Authentifizierung zur Prüfung von Anmeldedaten. Dabei werden zusätzlich zu einem Passwort etwa biometrische Daten wie einen Gesichts-Identitäts-Scan zur Authentifizierung abgefragt.

Bleiben wir bei unserem Beispiel des E-Mail-Kontos: Sobald sich ein*e Nutzer*in authentifiziert hat, hat diese*r Zugriff auf das eigene E-Mail-Konto. Die Autorisierung regelt in diesem Fall, worauf genau die Person Zugriff hat. Im Fall eines E-Mail-Kontos können das zusätzliche Funktionen oder ein erweiterter Speicherplatz sein. Die Autorisierung regelt also, welche Berechtigung eine Person hat und worauf diese genau Zugang hat.

Welche Arten der Zugriffskontrolle gibt es?

In der Zugriffskontrolle unterscheidet man zwei Hauptkategorien: die physische und die logische Zugriffskontrolle:

Die physische Access Control reguliert den Zugang zu Gebäuden, zu Räumen oder zu physischen Betriebsmitteln. Das können beispielsweise Keycard-Scanner in Firmenbüros, ein Drehkreuz in einer U-Bahn-Station oder ein Türsteher vor einer Bar sein. Bei dieser Variante der Zugriffskontrolle entscheidet also ein Gerät oder eine Person, wer Zugang zu einem physischen Standort erhält.

Die logische Access Control schränkt den Zugriff auf Daten, Computernetzwerke und die Geräte ein, die für den Zugriff und die Bearbeitung von Daten erforderlich sind. Eine logische Zugriffskontrolle erfolgt beispielsweise, wenn du im Homeoffice über VPN auf das interne Netzwerk deines Arbeitgebers zugreifen möchtest oder du dich bei einem Laptop zunächst mit einem Passwort anmelden musst.

Bei der Vergabe von Zugriffsberechtigungen unterscheidet man vier Arten: die obligatorische Zugriffskontrolle, die rollenbasierte Zugriffskontrolle und die benutzerbasierte Zugriffskontrolle

Obligatorische Zugriffskontrolle: Bei dieser Variante werden strenge Sicherheitsrichtlinien für einzelne Nutzer*innen und Ressourcen oder Daten festgelegt und die Zugriffsrechte auf einzelne Bereiche genau festlegt. Meist werden diese von einem Administrator kontrolliert.

Rollenbasierte Zugriffskontrolle: In diesem Fall werden Berechtigungen auf Grundlage von definierten Benutzergruppen und Rollen festgelegt. Einzelne Nutzer*innen haben Zugriff auf Informationen, die für ihre Rolle festgelegt wurde. Ein Vorteil der rollenbasierten Zugriffskontrolle: bei Bedarf können einer Person mehrere Rollen zugewiesen werden.

Benutzerbasierte Zugriffskontrolle: Diese Art der Zugriffskontrolle orientiert sich alleine an der Identität von Personen. Zugriffsrechte werden in diesem Fall pro Nutzer*in festgelegt, diese*r kann ohne Kontrolle eines Administrators Zugriffsrechte an weitere Personen vergeben, was zu Sicherheitslücken führen kann.

Zugriffskontrolle von Dokumenten mit Adobe verwalten.

Die Dokumentensicherheit ist ein zentraler Punkt in der Verwaltung von Dokumenten und essenziell für die Integrität eines Unternehmens, denn eine Verletzung der Dokumentensicherheit könnte ernsthafte Folgen nach sich ziehen. Mit Acrobat kannst du deine PDF- und Microsoft Office-Dokumente mit rollenbasierter Zugriffskontrolle vor dem Zugriff durch Unbefugte schützen.

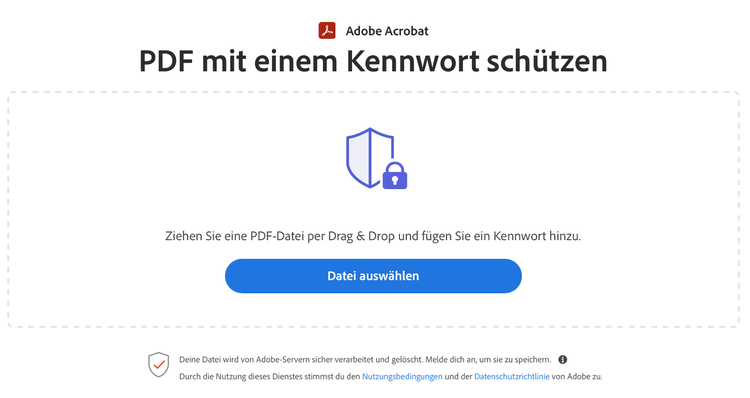

In Acrobat Pro kannst du den Zugang zu deinen Dokumenten mit Zertifikaten oder Kennwörtern einschränken.

Dokumentensicherheit mit Acrobat im Überblick.

- Vertraulichkeitsstufen einstellen: Schütze deine Dokumente mit Richtlinien. Mithilfe von Vertraulichkeitseinstellungen kannst du festlegen, wie ein*e Empfänger*in Text drucken, kopieren oder bearbeiten sowie elektronische Unterschriften und Kommentare hinzufügen kann.

- Dynamische Sicherheitseinstellungen: Behalte deine Dokumente jederzeit unter Kontrolle und ändere Sicherheitseinstellungen für PDF-Dateien, auch nachdem du sie bereits mit anderen geteilt hast.

- Dokumente verschlüsseln: Schütze deine Dokumente, indem du sie nach hohen Sicherheitsstandards verschlüsselst. Das kannst du beispielsweise direkt im Browser über das Onlinetool von Acrobat zum Verschlüsseln von PDF-Dokumenten tun.

- Dokumente sperren: Widerrufe die Zugriffsberechtigung eines Kunden oder von Mitarbeitenden einfach und unkompliziert.

Mit den Onlinetools von Acrobat kannst du deine PDF-Dokumente mit einem Passwort schützen.

Sicherheitsrichtlinien auf PDF-Dateien anwenden.

Mit Acrobat hast du die Möglichkeit Sicherheitsrichtlinien auf PDF-Dateien anzuwenden. Wir zeigen dir Schritt für Schritt, wie das funktioniert:

- Melde dich in Acrobat an und öffne ein PDF-Dokument, bei dem du eine Sicherheitsrichtlinie anwenden möchtest.

- Wenn du eine Serverrichtlinie verwendest, die auf dem Adobe Experience Manager-Formularserver gespeichert ist, wählst du die Option "Werkzeuge > Schützen > Weitere Optionen > Sicherheitsrichtlinien verwalten" aus.

- Jetzt kannst du eine Sicherheitsrichtlinie auswählen, die du anwenden möchtest und diese über einen Klick auf "Dokument anwenden" speichern.

Sicherheitsrichtlinie aus PDF-Datei entfernen.

Du kannst auch eine Sicherheitsrichtlinie aus einem PDF-Dokument entfernen, wenn du der Eigentümer eines Dokuments bist:

- Melde dich in Acrobat an und öffne ein PDF-Dokument, bei dem du eine Sicherheitsrichtlinie entfernen möchtest.

- Wähle die Option "Werkzeuge > Schützen > Weitere Optionen > Sicherheit entfernen" aus.

Die Access Control – auch Zugriffskontrolle genannt – ist ein Sicherheitsverfahren zur Überwachung und Steuerung von Ressourcen oder Dokumenten. Bei der Zugriffskontrolle kannst du also regulieren, wer eine bestimmte Ressource in einer Umgebung verwenden oder einsehen kann. Mit Adobe Acrobat hast du immer Zugriff auf deine Dokumente, kannst Zugriffsberechtigungen zentral verwalten, Berechtigungen vergeben, bearbeiten oder wieder entziehen – auch, wenn du sie bereits mit anderen Personen geteilt hast.

Dokumente effektiv schützen.

Dokumentensicherheit mit Adobe.

Mit den Onlinetools von Adobe kannst du ganz einfach Passwörter festlegen und so dein PDF-Dokument vor unberechtigtem Zugriff schützen.

Häufig gestellte Fragen.

Was versteht man unter Zugriffskontrolle?

Die Zugriffskontrolle, auch Access Control genannt, steuert den Zugriff auf Ressourcen und Daten durch berechtigte Personen. Die Zugriffskontrolle ist ein zentraler Begriff der Datensicherheit und steuert und kontrolliert die Berechtigung auf IT-Ressourcen, Datenbanken und Geräte.

Was muss man in einer Firma machen, um unerlaubten Zugriff zu vermeiden?

Um den unerlaubten Zugriff zu personenbezogenen Daten zu vermeiden, gibt es verschiedene Maßnahmen, die Arbeitnehmer in einem Unternehmen befolgen sollten:

- Computerbildschirm mit Passwort schützen

- Spamfilter und Virenscanner einsetzen

- Einsatz einer Passwortrichtlinie

- Zugangskarte für das Unternehmen

- Benutzername und Passwort

Was versteht man unter Zugangskontrolle?

Die Zugangskontrolle stellt in der IT-Sicherheit sicher, dass nur berechtigte Personen Zugang zu einem IT-System oder einer Datenbank erhalten. Die Zugangskontrolle unterbindet damit die unbefugte Nutzung von IT-Systemen und Ressourcen wie Daten oder Dokumente.

Das könnte dich auch interessieren:

Was ist ein Wasserzeichen?

Wir zeigen dir, wie du sie ganz einfach zu deinen Dateien hinzufügen kannst.

Dokumentensicherheit: Darum geht's.

Wir erklären dir, warum du deine Dokumente sichern solltest.

Information Rights Management.

Lerne, welche Vorteile IRM hat und wie du Dokumente effektiv schützt.

Digital Rights Management: Alles, was du wissen musst.

Wir erklären dir, wie du selbst digitale Inhalte mit DRM verwalten kannst.